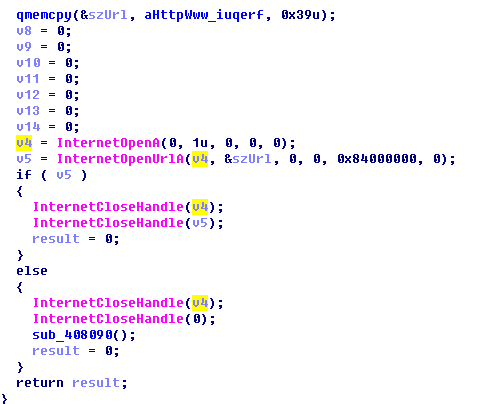

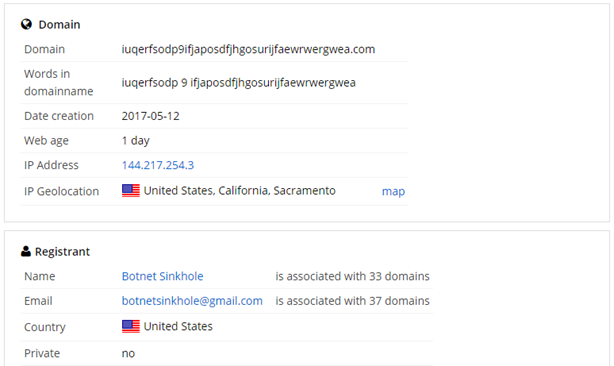

样本利用了ETERNALBLUE SMB 漏洞进行勒索软件的传播和感染,其中样本开始就连接了域名http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com测试网络连通性,如果能联通,则直接退出,如果不能联通,则继续后续行为。使用此种方式,可以在攻击者想要停止攻击时,即采用将未注册的域名进行注册的方式,停止此样本的进一步扩散。

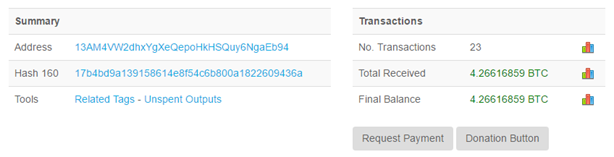

勒索软件样本中包含三个攻击者提供的比特币钱包,完成勒索赎金支付功能。

综述

截止分析为止,攻击者钱包总数目为$13623.024035853401,其中钱包ID为13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94的比特币信息如下图所示。

样本分析

文件列表

| 文件名 | MD5 | 功能简介 |

| 源文件 | DB349*************************89EB4 | 感染和传播样本,释放勒索软件样本 |

| tasksche.exe | DB349*************************89EB4 | 勒索软件样本 |

-

安装服务:生成服务0服务,完成漏洞利用和扫描445端口;

-

加密文件:加密指定格式的文件;

-

网络行为及漏洞利用: 利用ETERNALBLUE漏洞或DOUBLEPLUSAR后门对PC进行进一步的攻击,及大范围扩散;

| 功能 | 参数 | 具体功能描述 |

| 感染和传播 | 源程序 | 创建服务并启动;创建新进程并启动,完成不同的功能。 |

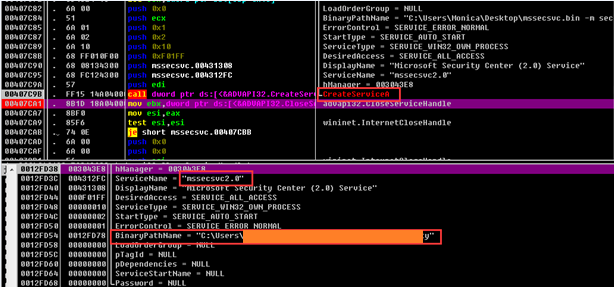

| 安装服务 | 源程序创建的服务,作为服务启动mssecsvc2.0,服务启动命令为:********.bin -m ******** | 利用漏洞,传播勒索软件恶意样本 |

| 勒索软件 | 源程序释放的勒索软件,启动参数为C:/WINDOWS/tasksche.exe /i | 生成通知文件以及勒索文件,并执行勒索软件加密行为;其中安装了服务,服务名称为hnjrymny ,启动的路径名为C:ProgramData***********tasksche.exe |

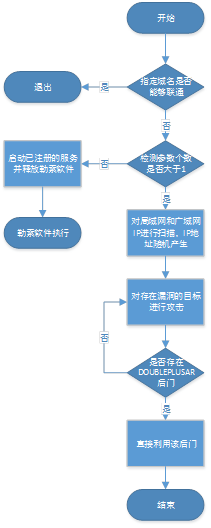

执行流程概要图:

其中流程图中部分功能介绍如下所示:

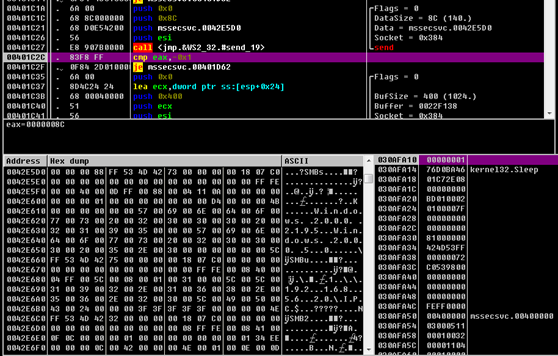

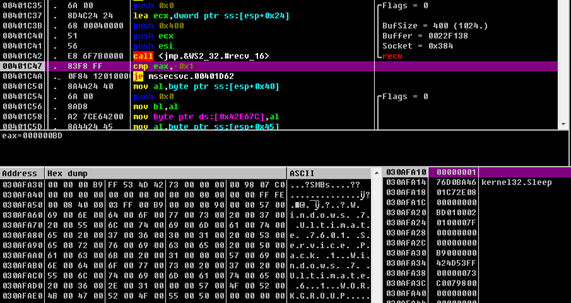

样本开始执行时,首先连接样本中硬编码的域名地址http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com测试网络连通性,如果能联通,则直接退出,如果不能联通,则继续后续行为。

运行时检测参数个数,如果超过1个参数,则开启服务,服务名称为:mssecsvc2.0;如果直接运行(即无参数),则创建服务名为mssecsvc2.0的服务,服务路径及参数为 .********.bin -m ********

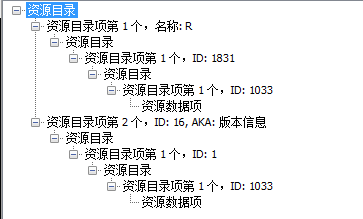

样本中包含多个资源文件,随后则释放其包含的ID为1831的资源文件。

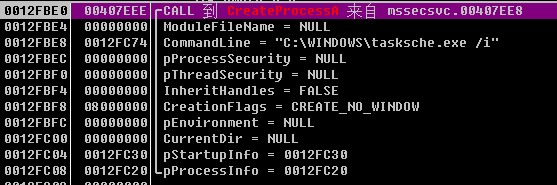

创建新文件tasksche.exe写入资源作为勒索软件,并创建进程运行此勒索软件,并以 /i作为启动参数。

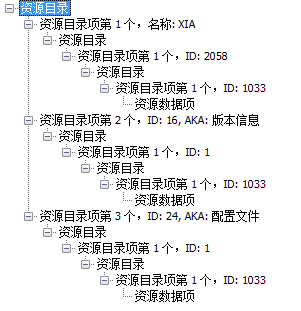

勒索软件样本也包含多个资源段,通过后续验证其自身为加密码的压缩文件,可以使用密码直接进行解密。

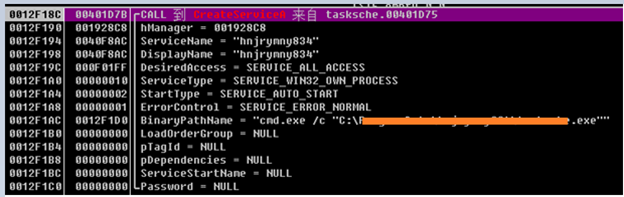

此勒索软件样本会创建新的服务项,服务名为hnjrymny834,启动路径为 “cmd.exe /c “C:ProgramData***********tasksche.exe”,服务名称为使用计算机名为参数计算出的随机字串。

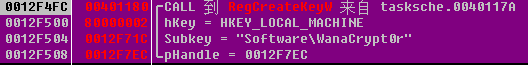

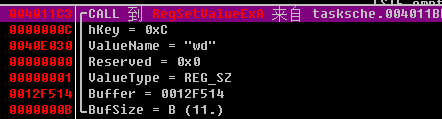

对注册表进行更改,创建注册表项SoftwareWanaCrypt0r

此部分内容分为扫描和传播。

当以服务的形式启动时,会执行其设定的功能函数,该函数的主要功能是对网络中的计算机进行扫描,如果发现存在使用SMB协议,开放445端口并且未打补丁的计算机或者存在DOUBLEPLUSAR后门的计算机,则对其进行攻击。

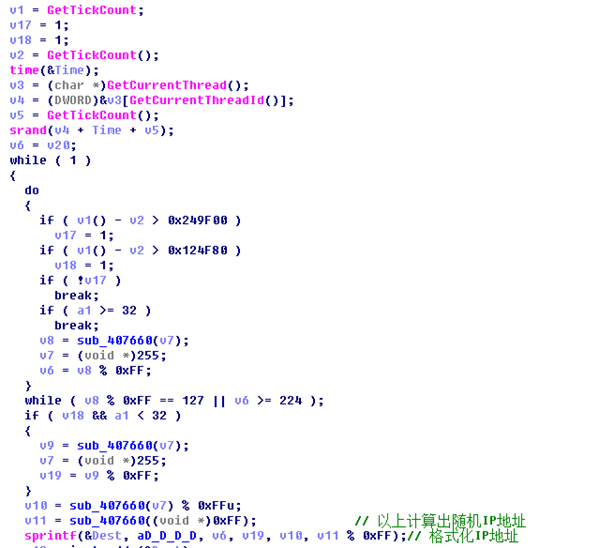

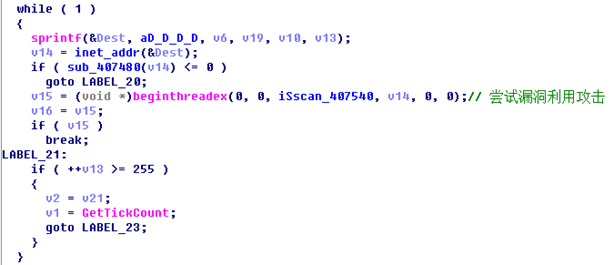

首先是通过时间计算出随机的IP地址信息,对IP进行连接:

如果IP可用(可连接),则创建线程向IP地址发送攻击数据包进行漏洞攻击。

发送的数据如下:

接受到的数据内容如下:

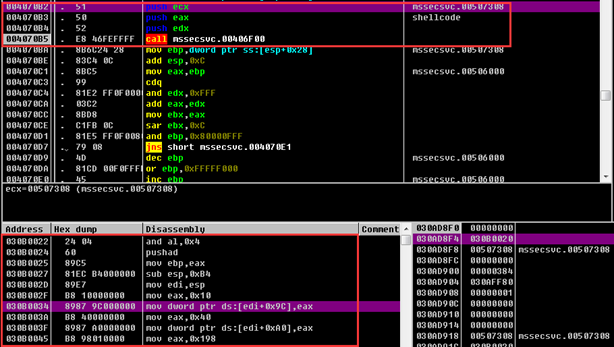

如果在漏洞利用不成功则检测是否存在DOUBLEPULSAR后门,若存在,则直接利用该后门加载恶意的DLL。以下是shellcode内容:

攻击定位

截止分析为止,该域名被安全研究者Malware Tech分析样本后发现并抢注,指向sinkhole,已经在一定程度上防止其造成更多危害。

‘

‘

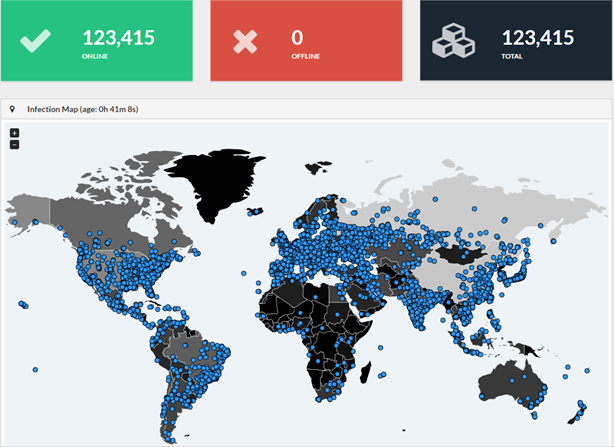

截止分析为止,其感染分布已十分广泛,具体的分布图如下所示:

想了解更多该样本相关的攻击者信息,可以购买绿盟科技的深入分析报告。

检测方法

绿盟科技检测服务

-

-

绿盟科技工程师前往客户现场检测。

-

绿盟科技在线云检测,登陆绿盟科技云,申请极光远程扫描试用。

绿盟科技木马专杀解决方案

-

-

短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS+TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

-

中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。根除风险,确保事件不复发。

-

长期服务:基金行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)

附录

可加密的文件格式:

| .doc” | .eml” | .bak” | .mkv” | .bat” | .otg” |

| .docx” | .edb” | .tar” | .3gp” | .cmd” | .odg” |

| .docb” | .vsd” | .tgz” | .mp4″ | .js” | .uop” |

| .docm” | .vsdx” | .gz” | .mov” | .asm” | .std” |

| .dot” | .txt” | .7z” | .avi” | .h” | .sxd” |

| .dotm” | .csv” | .rar” | .asf” | .pas” | .otp” |

| .dotx” | .rtf” | .zip” | .mpeg” | .cpp” | .odp” |

| .xls” | .123″ | .backup” | .vob” | .c” | .wb2″ |

| .xlsx” | .wks” | .iso” | .mpg” | .cs” | .slk” |

| .xlsm” | .wk1″ | .vcd” | .wmv” | .suo” | .dif” |

| .xlsb” | .pdf” | .jpeg” | .fla” | .sln” | .stc” |

| .xlw” | .dwg” | .jpg” | .swf” | .ldf” | .sxc” |

| .xlt” | .onetoc2″ | .bmp” | .wav” | .mdf” | .ots” |

| .xlm” | .snt” | .png” | .mp3″ | .ibd” | .ods” |

| .xlc” | .hwp” | .gif” | .sh” | .myi” | .3dm” |

| .xltx” | .602″ | .raw” | .class” | .myd” | .max” |

| .xltm” | .sxi” | .cgm” | .jar” | .frm” | .3ds” |

| .ppt” | .sti” | .tif” | .java” | .odb” | .uot” |

| .pptx” | .sldx” | .tiff” | .rb” | .dbf” | .stw” |

| .pptm” | .sldm” | .nef” | .asp” | .db” | .sxw” |

| .pot” | .sldm” | .psd” | .php” | .mdb” | .ott” |

| .pps” | .vdi” | .ai” | .jsp” | .accdb” | .odt” |

| .ppsm” | .vmdk” | .svg” | .brd” | .sql” | .pem” |

| .ppsx” | .vmx” | .djvu” | .sch” | .sqlitedb” | .p12″ |

| .ppam” | .gpg” | .m4u” | .dch” | .sqlite3″ | .csr” |

| .potx” | .aes” | .m3u” | .dip” | .asc” | .crt” |

| .potm” | .ARC” | .mid” | .pl” | .lay6″ | .key” |

| .pst” | .PAQ” | .wma” | .vb” | .lay” | .pfx” |

| .ost” | .bz2″ | .flv” | .vbs” | .mml” | .der” |

| .msg” | .tbk” | .3g2″ | .ps1″ | .sxm” |

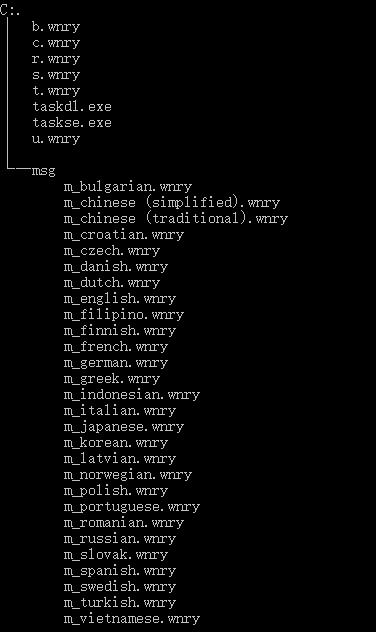

对于勒索软件样本,通过解压缩,可以查看到的所有文件如下图所示。

blo9.cn)

blo9.cn)